cyberterroryzm i infrastruktura energetyczna – co grozi elektrowniom?

W dobie rosnącej cyfryzacji i zwiększonej zależności od technologii, bezpieczeństwo infrastruktury energetycznej staje się kwestią kluczową nie tylko dla producentów energii, ale także dla całych społeczeństw. elektrownie, będące filarami stabilności energetycznej, stają przed nowymi wyzwaniami związanymi z cyberterroryzmem.W miarę jak cyberataki stają się coraz bardziej wyrafinowane, zagrożenie dla systemów kontrolnych, które zarządzają produkcją i dystrybucją energii, rośnie. W tym artykule przyjrzymy się, jakie konsekwencje niesie za sobą atak na energetykę, jakie są jego potencjalne skutki dla naszego codziennego życia oraz jakie działania mogą podjąć zarówno operatorzy, jak i rządy, by zminimalizować ryzyko. Czas zrozumieć, że w obliczu zagrożeń przyszłości przygotowanie to nie luksus, ale konieczność.

Cyberterroryzm a rosnące zagrożenia dla infrastruktury energetycznej

Współczesna infrastruktura energetyczna staje się coraz bardziej narażona na działania cyberprzestępcze, w tym na ataki, które można zakwalifikować jako cyberterroryzm. Operacje takie nie tylko naruszają prywatność i bezpieczeństwo danych, ale również mogą prowadzić do poważnych zakłóceń w dostępie do energii, co ma bezpośredni wpływ na codzienne życie obywateli oraz funkcjonowanie gospodarki.

W szczególności elektrownie,które są integralną częścią systemu energetycznego,stają się celem dla cyberataków z uwagi na ich kluczowe znaczenie. Atakujący mogą wykorzystać różnorodne metody, aby wprowadzić chaos w produkcji energii:

- Phishing: Złośliwe wiadomości e-mail mające na celu wyłudzenie danych logowania pracowników.

- Ransomware: Oprogramowanie wymuszające okup za odblokowanie dostępu do ważnych systemów.

- Ataki typu DDoS: Przeciążenie systemów, co prowadzi do ich uszkodzenia lub dezaktywacji.

Największe ryzyko wiąże się z atakami,które mogą prowadzić do fizycznych uszkodzeń lub awarii infrastruktury. Potencjalne skutki takich incydentów obejmują:

- Przerwy w dostawie energii: Zakłócenia mogą powodować długotrwałe blackouty.

- Uszkodzenia sprzętu: Naprawy sprzętu mogą wiązać się z ogromnymi kosztami finansowymi.

- Utrata zaufania: Klienci mogą stracić zaufanie do dostawców energii, co wpłynie na reputację branży.

aby zabezpieczyć się przed tymi zagrożeniami, branża energetyczna musi podjąć szereg działań prewencyjnych:

- Szkolenia dla pracowników: Edukacja na temat cyberzagrożeń oraz technik ochrony informacji.

- Wdrażanie nowoczesnych zabezpieczeń: Stosowanie zapór sieciowych, oprogramowania antywirusowego i systemów wykrywania intruzów.

- Regularne audyty bezpieczeństwa: Ocena i testowanie zabezpieczeń w celu zidentyfikowania ewentualnych luk.

każda elektrownia powinna wprowadzić zintegrowane podejście do bezpieczeństwa cybernetycznego,łącząc technologię z odpowiednimi protokołami operacyjnymi i procedurami kryzysowymi.Oprócz zabezpieczeń technicznych kluczowe jest także budowanie świadomości wśród pracowników oraz współpraca z innymi instytucjami w celu wymiany informacji o zagrożeniach.

Jakie są główne cele ataków na elektrownie?

Ataki na elektrownie mogą mieć różne cele,które różnią się w zależności od sprawców oraz kontekstu geopolitycznego. Poniżej przedstawiamy najważniejsze aspekty, jakimi kierują się cyberprzestępcy oraz grupy terrorystyczne.

- Zakłócenie dostaw energii: Głównym celem ataków na infrastrukturę energetyczną jest wprowadzenie chaosu i zakłócenie normalnych dostaw prądu. Przerwy w zasilaniu mogą prowadzić do poważnych konsekwencji zarówno na poziomie lokalnym, jak i krajowym.

- Przypadek ekonomiczny: Cyberataki mogą być również motywowane chęcią zdobycia korzyści finansowych. Sprawcy mogą żądać okupu za przywrócenie dostępu do systemu lub usunięcie stworzonych przez siebie zagrożeń.

- Testowanie zabezpieczeń: Niektórzy hakerzy mogą traktować ataki na elektrownie jako formę treningu lub testowania własnych umiejętności, co stwarza ryzyko, że ich działania zakłócą funkcjonowanie ważnych systemów.

- Protesty i działania polityczne: W ramach protestów przeciwko politykom lub przedsiębiorstwom,aktywiści mogą korzystać z cyberataków jako narzędzia do zwrócenia uwagi opinii publicznej na konkretne problemy.

- Szpiegostwo przemysłowe: Wykradanie tajemnic przemysłowych lub technologicznych również może być celem ataków, szczególnie w kontekście konkurencji między krajami.

Skala zagrożeń związanych z atakami na elektrownie jest znaczna, co może mieć poważne konsekwencje dla całego społeczeństwa.Przystępując do analizy ryzyk, warto także zwrócić uwagę na działania podejmowane w celu ochrony tych kluczowych zasobów infrastrukturalnych.

| Typ ataku | Możliwe konsekwencje |

|---|---|

| Atak DDoS | Unieruchomienie systemów operacyjnych elektrowni. |

| Ransomware | Żądanie okupu za odzyskanie dostępu do systemów. |

| Phishing | Kradzież danych logowania i dostępu do systemów zarządzających. |

| Vulnerability Exploit | Dostęp do poufnych danych dotyczących infrastruktury. |

W miarę jak świat staje się coraz bardziej uzależniony od elektronicznej infrastruktury, cele ataków na elektrownie mogą ewoluować, co wymaga ciągłej adaptacji strategii zabezpieczeń.

Przykłady realnych cyberataków na infrastrukturę energetyczną

W ostatnich latach infrastruktura energetyczna stała się celem wielu przemyślanych cyberataków,które mogłyby mieć daleko idące konsekwencje. Poniżej przedstawiamy najważniejsze przykłady, które pokazują, jak poważne mogą być zagrożenia związane z cyberbezpieczeństwem w sektorze energetycznym.

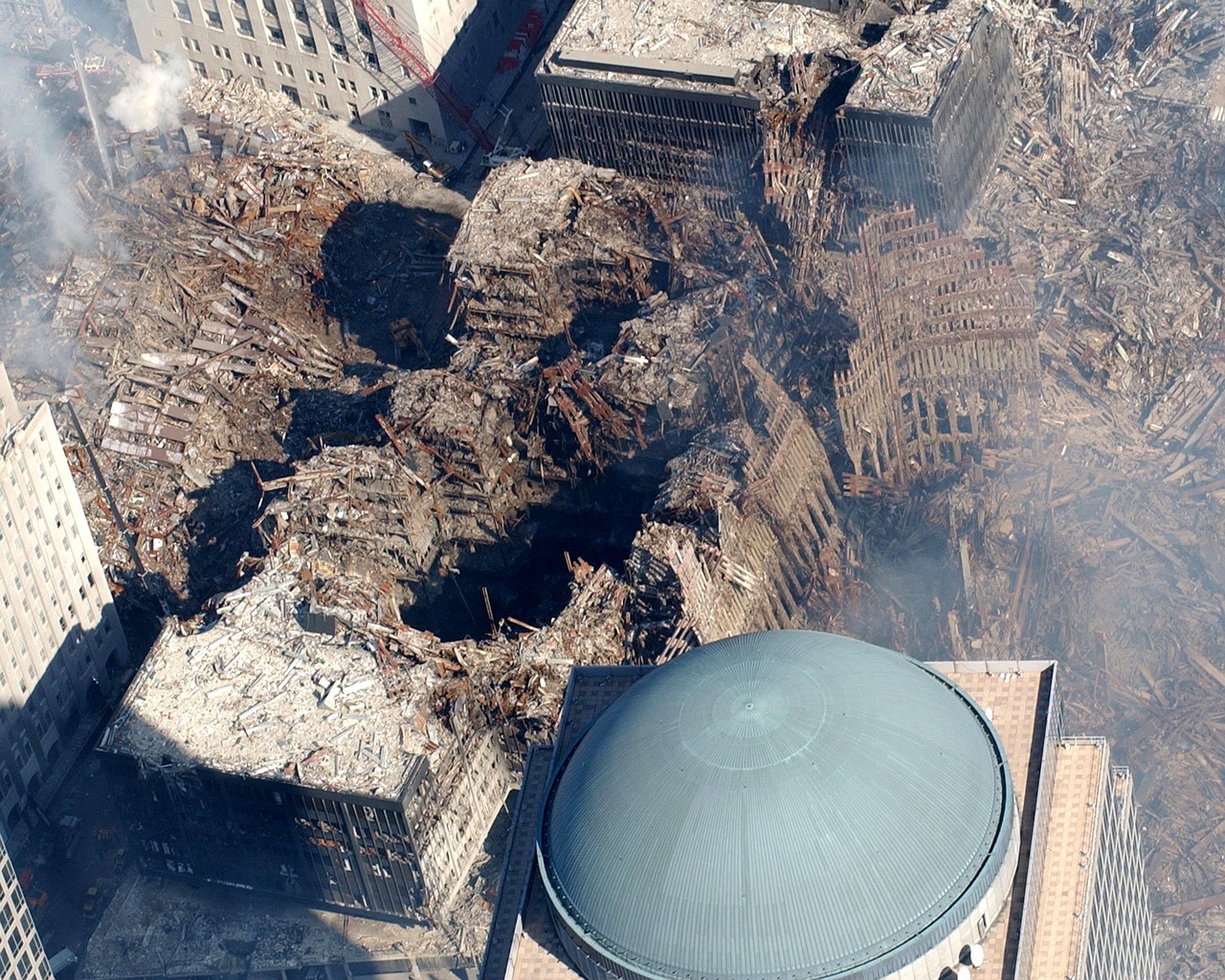

Atak na ukraińskie elektrownie (2015): W grudniu 2015 roku doszło do wielkiego cyberataku na ukraińską sieć energetyczną, który spowodował przerwy w dostawie prądu dla około 230 tysięcy ludzi. Hakerzy, korzystający z złośliwego oprogramowania, zakupili dostęp do systemów kontrolnych i zdalnie wyłączyli zasilanie w kluczowych miejscach.

Wirus Stuxnet (2010): Choć pierwotnie zaprojektowany jako cyberbroń przeciwko irańskim obiektom nuklearnym, wirus Stuxnet pokazał, jak można zdalnie manipulować infrastrukturą małej skali, co wzbudziło niepokój w sektorze energetycznym na całym świecie. Złożoność i precyzyjność tego ataku podkreśliła, jak ważne jest zabezpieczanie systemów SCADA (Supervisory Control and Data Acquisition).

Atak na Colonial Pipeline (2021): W maju 2021 roku firma Colonial Pipeline, zajmująca się transportem paliw, padła ofiarą ransomware. Atak spowodował tymczasowe zamknięcie jednego z najważniejszych rurociągów w stanach Zjednoczonych, co skutkowało niedoborami paliwa i paniką na stacjach benzynowych. Mimo że nie był to atak bezpośrednio na sektor energetyczny, jego wpływ na całą gospodarkę energetyczną był ogromny.

Atak na elektrownię w Iraku (2015): Grupa hakerska ISIS przeprowadziła atak na systemy informatyczne irackich elektrowni, co doprowadziło do przerw w dostawach energii elektrycznej w regionach objętych konfliktem. Incydent ten unaocznił, jak niestabilność polityczna może prowadzić do osłabienia bezpieczeństwa technologicznego podstawowych usług.

Aby lepiej zobrazować wyzwania związane z bezpieczeństwem infrastruktury energetycznej, przedstawiamy tabelę z kluczowymi danymi dotyczącymi tych incydentów:

| Rok | Incydent | Skala wpływu |

|---|---|---|

| 2015 | Atak na Ukrainę | 230k osób bez energii |

| 2010 | Wirus stuxnet | Manipulacja obiektami krytycznymi |

| 2021 | Atak na Colonial pipeline | Niedobory paliwa w USA |

| 2015 | Atak w Iraku | Przerwy w dostawach energii |

Wszystkie te przypadki pokazują, jak krytyczna jest potrzeba ochrony infrastruktury energetycznej przed cyberzagrożeniami. Firmy i instytucje muszą stale aktualizować swoje systemy zabezpieczeń oraz inwestować w nowe technologie, aby być o krok przed potencjalnymi zagrożeniami.

Słabości systemów energetycznych – co wykorzystują hakerzy?

W dzisiejszym świecie, gdzie technologia przenika każdy aspekt naszego życia, systemy energetyczne stają się coraz bardziej narażone na ataki cybernetyczne. Hakerzy korzystają z różnych słabości, aby przejąć kontrolę nad infrastrukturą krytyczną, co może prowadzić do poważnych konsekwencji. Kluczowe obszary, które są źródłem zagrożeń, obejmują:

- Nieaktualne oprogramowanie: Wielu operatorów nie aktualizuje systemów, co otwiera drzwi dla agresywnych działań hakerskich.

- Brak zabezpieczeń fizycznych: Hakerzy mogą uzyskać dostęp do systemów poprzez niską ochronę obiektów, co umożliwia im przeprowadzenie ataków zza drzwi.

- Social engineering: Techniki manipulacji osób pracujących w sektorze energetycznym mogą prowadzić do nieautoryzowanego dostępu do cennych danych.

- Nieodpowiednie procedury zarządzania ryzykiem: wiele firm nie ma wdrożonych planów awaryjnych, co utrudnia reakcję na incydenty.

Również stosowane technologie, takie jak Internet Rzeczy (IoT) w infrastrukturze energetycznej, przyczyniają się do powstawania nowych luk w zabezpieczeniach. Każde dodatkowe połączenie z internetem to potencjalne źródło ataku, co oznacza, że hakerzy mogą szukać słabych punktów w urządzeniach, takich jak liczniki energii czy urządzenia monitorujące. W przypadku ich kompromitacji, możliwe jest wprowadzenie złośliwego oprogramowania lub nawet przejęcie władzy nad szerszym segmentem sieci energetycznej.

Aby lepiej zrozumieć zagrożenia,przedstawiamy poniższą tabelę,która ilustruje najczęściej wykorzystywane metody ataków na systemy energetyczne:

| Typ ataku | Opis | Przykłady |

|---|---|---|

| Phishing | Oszuści wysyłają fałszywe maile w celu zdobycia danych logowania. | E-maile podszywające się pod dostawców usług IT. |

| Malware | Złośliwe oprogramowanie, które infekuje systemy i wykrada dane. | Wirusy, trojany, ransomware. |

| DDoS | Ataki mające na celu zalanie serwerów dużą ilością zapytań. | Paraliżowanie sieci elektrycznych. |

| Inżynieria społeczna | Manipulacja ludźmi w celu zdobycia informacji. | Podszywanie się pod pracowników serwisowych. |

Znajomość tych słabości oraz proaktywnie podejmowane działania w zakresie zabezpieczeń są kluczowe w ochronie przed cyberzagrożeniami.Sektor energetyczny powinien skupić się na ciągłym doskonaleniu metod zabezpieczeń i edukacji pracowników w zakresie cyberbezpieczeństwa, aby minimalizować ryzyko poważnych incidentów.

Rola ochrony danych w zabezpieczaniu obiektów energetycznych

W dzisiejszych czasach, w obliczu rosnącego zagrożenia ze strony cyberprzestępców, ochrona danych staje się kluczowym elementem zabezpieczeń obiektów energetycznych. W przypadku infrastruktury energetycznej, takie jak elektrownie i sieci przesyłowe, zabezpieczenia te są niezbędne do zapewnienia ciągłości dostaw energii oraz ochrony przed potencjalnymi atakami.

Oto kilka kluczowych aspektów, które podkreślają znaczenie ochrony danych w kontekście zabezpieczeń:

- zarządzanie dostępem – Ograniczenie dostępu do wrażliwych danych i systemów tylko do uprawnionych użytkowników jest fundamentem ochrony infrastruktury.

- szyfrowanie danych – Wdrażanie technologii szyfrujących zapewnia, że nawet w przypadku nieautoryzowanego dostępu, dane pozostają trudne do odczytania.

- Monitorowanie i audyt – Regularne audyty pozwalają na śledzenie aktywności w systemach, co umożliwia wczesne wykrywanie anomalii i potencjalnych zagrożeń.

- Szkolenie personelu – Edukacja pracowników na temat cyberzagrożeń i procedur bezpieczeństwa jest kluczowa dla obrony przed atakami.

Warto także zwrócić uwagę na wyzwania związane z integracją systemów IT i OT w obiektach energetycznych. W miarę jak technologia rozwija się, a systemy stają się coraz bardziej złożone, także ryzyka wzrastają. Przykładem może być integracja systemów zarządzania przemysłowego z chmurą, co wymaga zaawansowanych rozwiązań w zakresie ochrony danych.

Rola ochrony danych nie ogranicza się jedynie do aspektów technicznych. W przypadku ataku cybernetycznego, konsekwencje mogą być ogromne, w tym:

| Konsekwencje | Opis |

|---|---|

| Przerwy w dostawie energii | Możliwość wyłączenia całych regionów lub sektora przemysłowego. |

| Straty finansowe | Wysokie koszty naprawy i przywracania systemów do działania. |

| Utrata reputacji | Osłabienie zaufania klientów i partnerów biznesowych. |

Podsumowując, wdrożenie skutecznych strategii ochrony danych jest kluczowe dla bezpieczeństwa obiektów energetycznych. W kontekście współczesnych zagrożeń, odpowiednie zabezpieczenia mogą oznaczać nie tylko minimalizację ryzyka, ale również zapewnienie stabilności i ciągłości działania całej infrastruktury energetycznej.

Jakie są skutki udanych ataków na elektrownie?

Udane ataki na elektrownie mogą prowadzić do poważnych konsekwencji, które wykraczają poza samą infrastrukturę energetyczną. W momencie, gdy cyberprzestępcy uzyskują dostęp do systemów kontroli, mogą wprowadzać zmiany, które wpływają na bezpieczeństwo operacji oraz na dostawy energii.

Skutki takich ataków można zgrupować w kilku kluczowych kategoriach:

- Krańcowe przerwy w dostawie energii: Jednym z najpoważniejszych efektów jest ryzyko blackoutów, które mogą dotknąć szerokie obszary w kraju. Tego typu sytuacje prowadzą do zakłóceń w codziennym życiu oraz w funkcjonowaniu przedsiębiorstw.

- Zagrożenie bezpieczeństwa publicznego: atak na infrastrukturę krytyczną naraża mieszkańców na niebezpieczeństwo. W przypadku awarii elektrowni mogą wystąpić sytuacje zagrażające życiu, np. w miastach pozbawionych dostępu do energii elektrycznej.

- Straty finansowe: Nie tylko bezpośrednie koszty związane z naprawą uszkodzeń są problemem, ale i długoterminowe straty związane z utratą reputacji i zaufania klientów.

- Utrata danych: Ataki cybernetyczne mogą także prowadzić do wycieku poufnych informacji, co stwarza ryzyko dla bezpieczeństwa nie tylko firm, ale także znacznych zbiorów danych obywateli.

Poniższa tabela ilustruje możliwe skutki udanych ataków na elektrownie oraz ich potencjalne konsekwencje:

| Skutek | Konsekwencje |

|---|---|

| Krańcowe przerwy w dostawie energii | Zakłócenia w działalności społecznej i komercyjnej |

| Zagrożenie bezpieczeństwa publicznego | Wzrost ryzyka wypadków i zagrożeń dla zdrowia |

| Straty finansowe | Wysokie koszty naprawy oraz spadek przychodów |

| Utrata danych | Ryzyko kradzieży tożsamości i oszustw |

Oprócz wymienionych aspektów, warto zaznaczyć, że skutki ataków cybernetycznych mogą mieć również wpływ na politykę energetyczną kraju oraz międzynarodowe stosunki, szczególnie w kontekście bezpieczeństwa energetycznego. W sytuacji, gdy elektrownie stają się celem, potrzebne są szybkie działania, aby naprawić szkody oraz wzmocnić systemy zabezpieczeń przed przyszłymi atakami.

Zastosowanie nowoczesnych technologii w obronie przed cyberzagrożeniami

W obliczu rosnących zagrożeń cybernetycznych, nowoczesne technologie stają się kluczowymi elementami w walce z cyberterroryzmem, szczególnie w obszarze infrastruktury energetycznej. Wykorzystanie innowacyjnych rozwiązań pozwala na stworzenie efektywnych barier ochronnych oraz szybką reakcję na pojawiające się zagrożenia.

Oto niektóre z nowoczesnych technologii, które zyskują na znaczeniu w ochronie elektrowni przed cyberatakami:

- Systemy wykrywania intruzów (IDS) – monitorują sieci w czasie rzeczywistym, identyfikując podejrzane aktywności i potencjalne ataki.

- Sztuczna inteligencja (AI) – wykorzystanie algorytmów do analizy dużych zbiorów danych umożliwia szybsze wykrywanie wzorców atypowych, które mogą sugerować atak.

- Blokchain – technologia ta zapewnia wysoką transparentność i bezpieczeństwo transakcji, co może pomóc w zabezpieczeniu infrastruktury przed manipulacjami.

- Zarządzanie tożsamością i dostępem – zaawansowane systemy autoryzacji użytkowników oraz wielopoziomowe hasła chronią krytyczne systemy przed nieautoryzowanym dostępem.

- Simulacje i testy penetracyjne – regularne przeprowadzanie symulacji ataków pozwala na zidentyfikowanie słabości w systemach obronnych i ich szybką eliminację.

Dzięki tym technologiom,firmy energetyczne mogą lepiej zabezpieczyć swoje systemy przed potencjalnymi zagrożeniami,co ma kluczowe znaczenie nie tylko dla ich funkcjonowania,ale także dla bezpieczeństwa energetycznego całego kraju.

| Technologia | Funkcja | Korzyści |

|---|---|---|

| Systemy IDS | Monitorowanie sieci | Szybka identyfikacja ataków |

| Sztuczna inteligencja | Analiza danych | Wykrywanie wzorców |

| Blokchain | Bezpieczeństwo danych | Transparentność transakcji |

| Zarządzanie tożsamością | Kontrola dostępu | Ochrona przed nieautoryzowanym dostępem |

| Symulacje ataków | Testy bezpieczeństwa | Identyfikacja słabości |

Inwestowanie w nowoczesne technologie jest niezbędne do zapewnienia ciągłości operacyjnej elektrowni oraz minimalizacji ryzyka wynikającego z cyberzagrożeń. Każda z wymienionych technologii wnosi istotny wkład w budowanie bezpieczniejszej przyszłości dla sektora energetycznego.

Współpraca międzynarodowa w walce z cyberterroryzmem

W obliczu rosnącej liczby ataków cybernetycznych, międzynarodowa współpraca staje się kluczowym elementem w zapewnieniu bezpieczeństwa infrastruktury krytycznej, takiej jak elektrownie. Wspólne działania państw i organizacji międzynarodowych umożliwiają wymianę informacji, najlepszych praktyk oraz strategii obronnych.

W ramach międzynarodowych inicjatyw, takich jak:

- Interpol – wspiera państwa w koordynacji działań przeciwko cyberprzestępczości.

- europol – oferuje platformy do wymiany informacji na temat zagrożeń i ataków cybernetycznych.

- Organizacja Narodów Zjednoczonych - zajmuje się promowaniem globalnych norm dotyczących cyberbezpieczeństwa.

- NATO – koncentruje się na obronie przed atakami cybernetycznymi w kontekście obrony kolektywnej.

Kluczowym elementem skutecznej współpracy jest rozwój technologii oraz zdolności analitycznych, które pozwalają na:

- Wczesne wykrywanie zagrożeń – dzięki ścisłej współpracy, państwa mogą szybciej identyfikować nowe techniki ataku.

- Wzajemne wsparcie techniczne – krajowe zespoły ds. reagowania na incydenty, takie jak CERT, mogą korzystać z doświadczeń innych narodów.

- Szkolenia i edukacja – wspólne programy szkoleniowe dla specjalistów IT i służb bezpieczeństwa.

Dzięki tym działaniom, możliwe jest stworzenie zgranej sieci obronnej, która znacząco podniesie poziom bezpieczeństwa energetycznego w regionach, a nawet na całym świecie. Kluczową rolę odgrywają także wymogi regulacyjne oraz standardy ochrony danych, które są wypracowywane na forach międzynarodowych.Dzięki nim, mogą być stosowane wspólne zasady odpowiedzialności w przypadku incydentów cybernetycznych, co zwiększa zaufanie i efektywność w reakcjach na zagrożenia.

Przykładowa tabela przedstawiająca wybrane organizacje i ich zadania w walce z cyberterroryzmem:

| Organizacja | Zadanie |

|---|---|

| Interpol | Koordynacja działań przeciw cyberprzestępczości |

| Europol | Wymiana informacji o zagrożeniach |

| ONZ | Promowanie globalnych norm w cyberbezpieczeństwie |

| NATO | Obrona przed cyberatakami w kontekście militarnym |

Edukacja i szkolenie personelu – klucz do ochrony infrastruktury

W obliczu rosnącego zagrożenia cyberterroryzmem, szczególne znaczenie zyskują programy edukacji i szkolenia personelu w sektorze energetycznym.Pracownicy elektrowni muszą być odpowiednio przygotowani do rozpoznawania i reagowania na potencjalne incydenty bezpieczeństwa. Kluczem do skutecznej ochrony infrastruktury jest nie tylko nowoczesne oprogramowanie, ale przede wszystkim wiedza i umiejętności ludzi, którzy z tego oprogramowania korzystają.

Wdrożenie kompleksowych programmeów szkoleniowych powinno obejmować następujące aspekty:

- Rozpoznawanie zagrożeń: Szkolenia dotyczące identyfikacji potencjalnych ataków i wykrywania nietypowych zachowań w systemach.

- Reagowanie na incydenty: Instrukcje dotyczące działania w przypadku wykrycia zagrożeń, w tym kontakt z odpowiednimi służbami.

- Bezpieczeństwo danych: Znajomość procedur ochrony danych oraz sposobów zarządzania poufnymi informacjami.

- Symulacje i ćwiczenia: Regularne przeprowadzanie ćwiczeń mających na celu testowanie umiejętności personelu w realnych sytuacjach kryzysowych.

Realizacja tych szkoleń powinna być planowana w sposób ciągły, aby zapewnić również aktualizację wiedzy na temat nowych technologii oraz technik stosowanych przez cyberprzestępców.Pracownicy powinni mieć dostęp do najnowszych informacji o zagrożeniach i trendach w cyberbezpieczeństwie.

Odgrywająca kluczową rolę w zapewnieniu bezpieczeństwa infrastruktury energetycznej, edukacja i trening personelu powinny być zintegrowane z ogólną strategią zarządzania ryzykiem w organizacjach. Tylko w ten sposób można skutecznie zminimalizować ryzyko ataku i zapewnić stabilne funkcjonowanie systemów energetycznych.

| Rodzaj szkolenia | Cel | Częstotliwość |

|---|---|---|

| wprowadzenie do Cyberbezpieczeństwa | Zapoznanie ze podstawami | Raz w roku |

| Zaawansowane techniki obrony | Wzmacnianie umiejętności analizy zagrożeń | Co pół roku |

| Simulacje ataków | Praktyczne testowanie umiejętności | Co kwartał |

Przepisy prawne a zabezpieczenia infrastruktury energetycznej

W obliczu rosnącej liczby zagrożeń związanych z cyberterroryzmem, odpowiednie przepisy prawne stają się kluczowym elementem zabezpieczeń infrastruktury energetycznej. Ustawodawstwo w tym zakresie powinno nie tylko reagować na bieżące użytkowanie technologii, ale także przewidywać przyszłe zagrożenia, uwzględniając dynamiczny rozwój cyberprzestępczości. W Polsce odpowiednie regulacje są coraz bardziej szczegółowe i obejmują różne aspekty ochrony danych i bezpieczeństwa systemów.

Podstawowe akty prawne dotyczące zabezpieczeń infrastruktury energetycznej to:

- Ustawa o zarządzaniu kryzysowym – określa ramy i obowiązki w zakresie przygotowywania na sytuacje kryzysowe, w tym cyberzagrożenia.

- Ustawa o ochronie informacji niejawnych – reguluje sposób przechowywania i przetwarzania danych wrażliwych, co ma kluczowe znaczenie dla infrastruktury energetycznej.

- Ustawa o ochronie danych osobowych – wymusza na przedsiębiorstwach energetycznych stosowanie odpowiednich zabezpieczeń dla danych klientów.

Nie bez znaczenia są również normy i standardy międzynarodowe, takie jak:

- NIST Cybersecurity Framework – zalecenia dotyczące zarządzania ryzykiem w obszarze cyberbezpieczeństwa.

- ISO/IEC 27001 – standardy zarządzania bezpieczeństwem informacji, które pomagają w zabezpieczaniu systemów przed atakami.

W praktyce, wdrożenie odpowiednich przepisów powinno obejmować:

| Obszar | wymagania |

|---|---|

| Bezpieczeństwo fizyczne | Wzmocnienie dostępu do obiektów oraz kontrola nad pracownikami. |

| Ochrona systemów IT | Implementacja zapór sieciowych i systemów wykrywania intruzów. |

| Szkolenie pracowników | Regularne kursy i symulacje ataków w celu podniesienia świadomości. |

Wzajemna współpraca między sektorem publicznym a prywatnym oraz wymiana informacji o zagrożeniach stanowią fundament skutecznej ochrony infrastruktury energetycznej przed atakami cybernetycznymi. Tylko poprzez zintegrowane działania oraz odpowiednie regulacje możemy zminimalizować ryzyko poważnych incydentów.

Zalecenia dla operatorów elektrowni w kontekście cyberbezpieczeństwa

W kontekście rosnących zagrożeń cybernetycznych, operatorzy elektrowni powinni wdrożyć szereg strategii, które zminimalizują ryzyko ataków oraz zabezpieczą infrastrukturę energetyczną. Oto kluczowe zalecenia:

- Regularne aktualizacje oprogramowania – Utrzymywanie systemów operacyjnych oraz aplikacji w najnowszych wersjach zwiększa odporność na znane luki bezpieczeństwa.

- szkolenia dla personelu – Pracownicy muszą być świadomi zagrożeń i potrafić rozpoznać podejrzane działania. Regularne kursy mogą znacząco zwiększyć cyberhigienę w firmie.

- Monitorowanie sieci – Wdrożenie systemów wykrywania intruzów,które będą na bieżąco analizować ruch sieciowy,pomoże zidentyfikować nieautoryzowane próby dostępu.

- Segmentacja sieci – Rozdzielenie systemów kontrolnych od otwartego dostępu do Internetu ogranicza możliwość łatwego ataku.

- Zarządzanie dostępem – Należy stosować zasadę minimalnych uprawnień, tak aby każdy pracownik miał dostęp tylko do tych danych, które są niezbędne do jego pracy.

Dodatkowo warto rozważyć wdrożenie rozwiązań technologicznych, które mogą zwiększyć bezpieczeństwo. Oto przykładowe technologie,które mogą być przydatne:

| Technologia | Opis |

|---|---|

| Firewalle nowej generacji | Umożliwiają monitorowanie i filtrowanie ruchu w oparciu o analizę kontekstu oraz reguły zdefiniowane przez administratorów. |

| Szyfrowanie danych | Chroni wrażliwe informacje przed nieautoryzowanym dostępem, nawet w przypadku kradzieży danych. |

| Wirtualizacja | Izoluje środowiska robocze, co ogranicza ryzyko rozprzestrzenienia się malware’u. |

Wreszcie, niezbędne jest, aby operatorzy tworzyli plany działania w sytuacjach kryzysowych. Przygotowanie odpowiednich procedur reagowania na incydenty może znacząco skrócić czas przestoju oraz zminimalizować straty.

Inwestycje w cyberbezpieczeństwo jako element strategii zarządzania ryzykiem

W dobie rosnącego zagrożenia ze strony cyberterrorystów, inwestycje w cyberbezpieczeństwo nabierają szczególnego znaczenia dla sektora energetycznego. Elektrownie, jako kluczowe elementy infrastruktury krytycznej, stają się atrakcyjnym celem dla ataków, które mogą prowadzić do poważnych konsekwencji nie tylko dla ich funkcjonowania, ale również dla bezpieczeństwa narodowego. W związku z tym, integrowanie cyberbezpieczeństwa w strategii zarządzania ryzykiem staje się nieodzownym krokiem w zabezpieczaniu tych obiektów.

Wiele firm energetycznych podejmuje działania zmierzające do zwiększenia zabezpieczeń, ale kluczem do sukcesu jest zrozumienie, że cyberbezpieczeństwo to nie tylko technologia, ale również strategia. Oto niektóre z kluczowych elementów, które powinny znaleźć się w takiej strategii:

- Ocena ryzyka: Regularna analiza potencjalnych zagrożeń i luk w zabezpieczeniach.

- Szkolenia dla pracowników: Wzmacnianie świadomości dotyczącej cyberzagrożeń poprzez programy edukacyjne.

- Wdrożenie ustalonych procedur: Opracowanie planów działania na wypadek incydentów cybernetycznych.

- Współpraca z ekspertami: Angażowanie specjalistów w dziedzinie cyberbezpieczeństwa do oceny i implementacji rozwiązań.

Ważnym aspektem jest również monitorowanie działań w sieci oraz stosowanie nowoczesnych technologii ochrony, takich jak:

- Wirtualne sieci prywatne (VPN): Ograniczenie dostępu do kluczowych systemów.

- oprogramowanie antywirusowe: Regularne aktualizacje i skanowanie systemów.

- Wielowarstwowa architektura zabezpieczeń: Implementacja różnych warstw ochrony, aby zminimalizować skutki ewentualnego ataku.

Ostatecznie, inwestycje w cyberbezpieczeństwo powinny stać się integralną częścią całej strategii zarządzania ryzykiem w sektorze energetycznym. Poniższa tabela przedstawia przykłady potencjalnych kosztów i korzyści związanych z takimi inwestycjami:

| Rodzaj inwestycji | Koszty (w PLN) | Korzyści |

|---|---|---|

| Systemy monitoringu | 50,000 | Wczesne wykrywanie zagrożeń |

| Szkolenia dla pracowników | 30,000 | Zwiększenie świadomości |

| Oprogramowanie zabezpieczające | 40,000 | Ochrona przed wirusami i atakami |

Inwestycje te mogą nie tylko chronić przed stratami finansowymi, ale również zwiększyć zaufanie klientów i partnerów oraz przyczynić się do stabilności całego systemu energetycznego. W obliczu rosnących zagrożeń, proaktywne podejście do cyberbezpieczeństwa staje się kluczowym elementem strategii rozwoju sektora energetycznego.

przyszłość infrastruktury energetycznej w obliczu cyfryzacji

W obliczu cyfryzacji infrastruktura energetyczna staje się coraz bardziej złożona. Nowe technologie, takie jak IoT (Internet Rzeczy) i sztuczna inteligencja, są wykorzystywane do zwiększenia wydajności, monitorowania oraz zarządzania sieciami energetycznymi na niespotykaną dotychczas skalę. Jednak to właśnie te innowacje niosą za sobą ryzyko. Oto kilka kluczowych aspektów, które wpływają na przyszłość sektora energetycznego:

- Integracja technologii cyfrowych: Cybernetyczne systemy zarządzania umożliwiają zdalne monitorowanie i sterowanie jednostkami wytwórczymi. Jednak każde połączenie z siecią stanowi potencjalne zagrożenie.

- Utrzymywanie bezpieczeństwa danych: Wzrost ilości danych generowanych przez inteligentne liczniki i systemy zarządzania wymaga silnych mechanizmów ochrony przed cyberatakami. kluczowe staje się szyfrowanie oraz kontrola dostępu do danych.

- Reakcja na zagrożenia: Konieczność szybkiej reakcji na incydenty wymaga od firm energetycznych inwestycji w systemy wykrywania i zarządzania incydentami. Przewidywanie i neutralizowanie potencjalnych ataków staje się kluczowe.

warto również zauważyć, że cyberterroryzm zyskuje na znaczeniu jako jeden z głównych czynników ryzyka. Potencjalne ataki mogą mieć różnorodne cele i intencje, które mogą zagrażać nie tylko wydajności, ale także bezpieczeństwu publicznemu:

| rodzaj zagrożenia | Potencjalne konsekwencje |

|---|---|

| Ataki DDoS | przeciążenie systemów, przerwy w dostawie energii |

| Złośliwe oprogramowanie | utrata danych, usunięcie lub modyfikacja krytycznych informacji |

| Ataki na infrastrukturę fizyczną | uszkodzenie urządzeń, wypadki zagrażające życiu |

W obliczu tych wyzwań, kluczowe staje się budowanie zaufania do cyfromobilnych systemów energetycznych poprzez:

- Wsparcie regulacyjne: Ustanowienie norm i regulacji w zakresie cyberbezpieczeństwa, które będą dostosowywały się do dynamicznych zmian w technologii.

- Inwestycje w badania i rozwój: Tworzenie innowacyjnych rozwiązań, które pozwolą lepiej zabezpieczyć infrastrukturę przed cyfrowymi zagrożeniami.

- Współpraca międzysektorowa: Wymiana informacji i wspólne działania między różnymi sektorami, aby zapewnić kompleksowe podejście do bezpieczeństwa.

Kultura bezpieczeństwa w firmach energetycznych – jak ją budować?

Kultura bezpieczeństwa w firmach energetycznych jest kluczowym elementem w obliczu rosnących zagrożeń ze strony cyberterroryzmu. Wydaje się, że najpierw należy zrozumieć, co oznacza ta kultura i jak wpływa na codzienne operacje w sektorze energetycznym. Oto kilka wskazówek, jak skutecznie budować taką kulturę:

- Szkolenia i edukacja: Regularne szkolenia dla pracowników to fundament. Powinny obejmować nie tylko zagadnienia techniczne, ale także aspekty związane z zachowaniem się w sytuacjach kryzysowych.

- Komunikacja: Ważne jest, aby wszyscy pracownicy czuli się odpowiedzialni za bezpieczeństwo. Otwarta komunikacja między różnymi działami może pomóc w szybkiej identyfikacji potencjalnych zagrożeń.

- Inwestycje w technologię: Firmy powinny inwestować w nowoczesne systemy zabezpieczeń, które są w stanie szybko reagować na ataki cybernetyczne.

- Współpraca z innymi podmiotami: utworzenie sieci współpracy z innymi firmami oraz instytucjami publicznymi może zwiększyć efektywność w wymianie informacji o zagrożeniach.

Ponadto kluczowe jest wprowadzenie polityki bezpieczeństwa, która jasno określi zasady zachowania w przypadku wystąpienia incydentu. Powinna ona obejmować:

| Element | Opis |

|---|---|

| Procedury reakcji | Zasady, co robić w przypadku wykrycia ataku. |

| Protokół komunikacji | Jak informować o zagrożeniach wewnętrznie i zewnętrznie. |

| Regularne audyty | Sprawdzanie zgodności z procedurami w celu ich udoskonalenia. |

Nie bez znaczenia jest także, aby priorytetem kultury bezpieczeństwa było promowanie postawy proaktywnej. Pracownicy powinni być świadomi, że każdy z nich jest częścią systemu ochrony i ich działania mają bezpośredni wpływ na bezpieczeństwo całej infrastruktury. Przy odrobinie zaangażowania, budowanie kultury bezpieczeństwa może przynieść firmie nie tylko większe bezpieczeństwo, ale także korzyści w postaci płynniejszej pracy i większej wydajności operacyjnej.

Podsumowanie – co musimy zrobić, aby poprawić bezpieczeństwo energetyczne?

W kontekście zagrożeń związanych z cyberterroryzmem, kluczowe znaczenie ma poprawa bezpieczeństwa energetycznego. W obliczu rosnących ataków na infrastrukturę krytyczną, konieczne staje się wprowadzenie kompleksowej strategii, która pomoże zabezpieczyć elektrownie i inne elementy systemu energetycznego. Oto kilka kroków, które należy podjąć:

- Inwestycje w technologie zabezpieczające – Modernizacja systemów informatycznych oraz wprowadzenie zaawansowanych rozwiązań, takich jak sztuczna inteligencja do wykrywania zagrożeń.

- Szkolenie personelu – Regularne programy edukacyjne dotyczące cyberbezpieczeństwa dla pracowników, w tym symulacje ataków i testy reakcji.

- Współpraca z instytucjami rządowymi – Bliska kooperacja z agencjami odpowiedzialnymi za cyberbezpieczeństwo w celu wymiany informacji i najlepszych praktyk.

- Testowanie i audyty – Regularne audyty bezpieczeństwa oraz testy penetracyjne, które pomogą w identyfikacji słabych punktów.

- Opracowanie planu kryzysowego – Przygotowanie szczegółowych procedur reagowania na incydenty, które pozwolą zminimalizować skutki ewentualnych ataków.

Warto także zwrócić uwagę na znaczenie komunikacji w sytuacjach kryzysowych.Umożliwia ona szybką reakcję oraz informowanie zarówno pracowników, jak i społeczności lokalnych o stanie bezpieczeństwa infrastruktury.

Ważnym elementemkażdej strategii jest także monitorowanie oraz analizowanie danych dotyczących aktywności cyberprzestępczej. Wprowadzenie dedykowanych systemów analizujących potencjalne zagrożenia i ataki pozwoli na szybsze i bardziej trafne reagowanie na ewentualne incydenty.

Na zakończenie, warto zaznaczyć, że zapewnienie bezpieczeństwa energetycznego wymaga nie tylko działań technicznych, ale także mentalnej transformacji w podejściu do zagrożeń cybernetycznych. To wspólna odpowiedzialność wszystkich uczestników systemu energetycznego. Działania te powinny być traktowane jako długoterminowy proces, który ma na celu nie tylko ochronę przed bieżącymi zagrożeniami, ale także zapewnienie stabilności dla przyszłych pokoleń.

Pytania i Odpowiedzi

Q&A: Cyberterroryzm i infrastruktura energetyczna – co grozi elektrowniom?

P: Czym właściwie jest cyberterroryzm?

O: Cyberterroryzm to użycie technologii informacyjno-komunikacyjnych w celu wywoływania strachu, chaosu lub destabilizacji społeczeństw. W kontekście infrastruktury krytycznej, takiej jak elektrownie, cyberterroryzm może przyjmować formę ataków na systemy sterowania, co może prowadzić do poważnych zakłóceń w produkcji i dostawach energii.

P: Jakie są potencjalne zagrożenia dla elektrowni?

O: Elektrownie mogą być narażone na różnorodne ataki cybernetyczne, takie jak malware, phishing czy ataki DDoS (Distributed Denial of Service). Tego rodzaju działania mogą prowadzić do awarii sprzętu, utraty danych, a nawet zagrożenia bezpieczeństwa fizycznego obiektów.Przykłady obejmują ataki na systemy SCADA (Supervisory Control and Data Acquisition), które są kluczowe w zarządzaniu procesami przemysłowymi.

P: Czy mamy jakieś przykłady ataków na infrastrukturę energetyczną?

O: Tak, jednym z najbardziej znamiennych przypadków był atak na sieć energetyczną Ukrainy w grudniu 2015 roku, kiedy zhakowano systemy zarządzające, co doprowadziło do wyłączenia prądu dla tysięcy ludzi.Innym przykładem jest atak na Stuxnet, który miał na celu uszkodzenie irańskiego programu nuklearnego, ale pokazał również, jak zaawansowane mogą być cyberataki na infrastrukturę energetyczną.P: Jakie środki bezpieczeństwa stosują elektrownie, aby się chronić?

O: Elektrownie inwestują w zaawansowane systemy zabezpieczeń, które obejmują zarówno technologie, jak i procedury. Regularne aktualizacje oprogramowania, monitorowanie sieci i szkolenia dla pracowników to tylko niektóre z działań podejmowanych w celu zminimalizowania ryzyka. Ważne jest także współdziałanie z rządowymi i międzynarodowymi agencjami, które zajmują się bezpieczeństwem cybernetycznym.

P: jakie kroki powinny podjąć rządy, aby zwiększyć bezpieczeństwo infrastruktury energetycznej?

O: Rządy powinny uznać cyberbezpieczeństwo za priorytetową kwestię. Kluczowe jest stworzenie odpowiednich regulacji,które będą wymuszały na firmach energetycznych wdrażanie standardów bezpieczeństwa. Współpraca międzynarodowa w zakresie wymiany informacji o zagrożeniach oraz wspólne ćwiczenia symulacyjne mogą również poprawić gotowość na ataki.P: Czy możemy być spokojni o bezpieczeństwo energetyczne w Polsce?

O: Mimo że Polska podejmuje kroki w celu zwiększenia bezpieczeństwa swojej infrastruktury energetycznej,nie należy lekceważyć zagrożeń związanych z cyberterroryzmem. Świadomość społeczna, odpowiednie inwestycje w technologie zabezpieczeń oraz skuteczna współpraca z instytucjami odpowiedzialnymi za bezpieczeństwo informatyczne są kluczowe dla minimalizacji ryzyka.

P: Jak możemy jako obywatele wpływać na bezpieczeństwo energetyczne?

O: Obywatele mogą wpływać na bezpieczeństwo energetyczne poprzez zwiększenie świadomości na temat cyberzagrożeń oraz wspieranie działań na rzecz poprawy zabezpieczeń. Ważne jest również wyrażanie oczekiwań wobec rządu i firm energetycznych, aby inwestowały w nowoczesne technologie oraz regularne szkolenia pracowników. Wspólnie możemy tworzyć bezpieczniejsze środowisko energetyczne.

W obliczu rosnących zagrożeń ze strony cyberterroryzmu, kwestie zabezpieczeń infrastruktury energetycznej stają się priorytetem nie tylko dla firm energetycznych, ale także dla rządów i społeczeństwa jako całości. Przykłady ataków na elektrownie pokazują, że cyberprzestrzeń to nowe pole bitwy, w którym ryzyko to nie tylko uszkodzenie fizycznych obiektów, ale również destabilizacja całych systemów społeczno-gospodarczych.zrozumienie tych zagrożeń oraz wprowadzenie skutecznych środków ochronnych powinno być na czołowej liście zadań decydentów. Edukacja, inwestycje w nowoczesne technologie oraz wzmocnienie współpracy międzynarodowej mogą okazać się kluczowe dla przeciwdziałania możliwym atakom.

Dbając o bezpieczeństwo naszego systemu energetycznego, zyskujemy nie tylko pewność dostaw energii, ale także stabilność i bezpieczeństwo naszych społeczności. Cyberterroryzm to problem globalny, który wymaga wspólnej odpowiedzi. Będzie to wyzwanie na miarę naszych czasów, ale z determinacją i odpowiednimi narzędziami możemy skutecznie stawić mu czoła. Zachęcamy do dalszej analizy tematu i śledzenia zmian, które mogą przyczynić się do wzmocnienia naszej infrastruktury energetycznej w obliczu ewentualnych zagrożeń.