Wpływ terroryzmu na rozwój cyberbezpieczeństwa: jak zagrożenia kształtują naszą cyfrową rzeczywistość

W dzisiejszym świecie, gdzie większość aspektów naszego życia przenika się z technologią, cyberbezpieczeństwo stało się jednym z kluczowych tematów debaty publicznej.W miarę jak ataki terrorystyczne przybierają nowe formy, a sprawcy coraz częściej korzystają z zaawansowanych narzędzi cyfrowych, konieczność budowania solidnych systemów ochrony w sieci staje się bardziej paląca niż kiedykolwiek. W artykule tym przyjrzymy się wpływowi terroryzmu na rozwój cyberbezpieczeństwa oraz strategiom, które organizacje i rządy wdrażają, by chronić nas przed tym nowym, wirtualnym obliczem zagrożeń. Poznamy także, jak zmieniają się metody ataków w odpowiedzi na rosnącą chęć obrony, a także jakie technologie mają szansę odegrać kluczową rolę w przyszłości naszej cyfrowej obrony. Zapraszam do lektury!

Wpływ terroryzmu na ewolucję cyberzagrożeń

Terroryzm, jako zjawisko o globalnym zasięgu, nie tylko wpływa na bezpieczeństwo państw, ale także zmienia sposób, w jaki podchodzimy do zagrożeń w cyberprzestrzeni. Ataki terrorystyczne, coraz częściej inspirowane przez nowoczesne technologie, wykorzystywane są do destabilizacji struktur społecznych oraz politycznych, co stawia przed specjalistami szereg nowych wyzwań.

W ostatnich latach zauważalny jest wzrost złożoności cyberataków, które nie tylko mają charakter hakerstwa, ale również są precyzyjnie zaplanowanymi operacjami z wykorzystaniem metod propagandy i psychologii społecznej. W rezultacie, organizacje terrorystyczne zaczynają korzystać z narzędzi technologicznych w sposób, który wcześniej był zarezerwowany dla państwowych służb wywiadowczych.

W kontekście rozwoju cyberzagrożeń można wyróżnić kilka kluczowych trendów,które są bezpośrednio związane z działalnością grup terrorystycznych:

- Użycie narzędzi do dezinformacji: Grupy te często wykorzystują media społecznościowe do szerzenia fałszywych informacji,co ma na celu wywołanie paniki lub destabilizację sytuacji politycznej.

- Ataki na infrastrukturę krytyczną: Cyberataki skierowane na systemy energetyczne, finansowe czy transportowe mogą mieć katastrofalne skutki, zarówno ekonomiczne, jak i społeczne.

- Rekrutacja i mobilizacja: Internet staje się platformą do rekrutacji nowych członków i organizowania działań w realnym świecie,co zmienia dynamikę i metody działania terrorystów.

Technologie takie jak sztuczna inteligencja i uczenie maszynowe są także wykorzystywane do analizy dużych zbiorów danych, co pozwala na szybkie identyfikowanie potencjalnych zagrożeń. Z drugiej strony, rosnące zagrożenie wymusza także innowacje w obszarze cyberbezpieczeństwa, co prowadzi do intensyfikacji prac nad rozwiązaniami ochronnymi.

| Rodzaj zagrożenia | Opis |

|---|---|

| Dezinformacja | Manipulacja informacjami w celu wprowadzenia chaosu lub niepokoju społecznego. |

| Atak DDoS | Przepełnienie serwerów, co prowadzi do ich czasowego zablokowania. |

| Pozyskiwanie danych osobowych | Krady informacji w celu późniejszego ich wykorzystania do ataków. |

Wzmacnianie kompetencji w zakresie cyberbezpieczeństwa staje się zatem kluczowym elementem strategii obronnych wielu państw.Agencje rządowe oraz sektory prywatne coraz częściej podejmują współpracę z ekspertami, aby lepiej zrozumieć i przeciwdziałać nowym rodzajom zagrożeń, które pojawiają się na skutek działalności terrorystycznej. Tylko poprzez innowacje technologiczne oraz ciągłą edukację można liczyć na skuteczną ochronę przed atakami w cyberprzestrzeni.

Zwiększone inwestycje w cyberbezpieczeństwo w odpowiedzi na ataki

W obliczu rosnącej liczby ataków cybernetycznych, zjawisko to wymusza na organizacjach oraz rządach zwiększenie budżetów na cyberbezpieczeństwo.Sektor publiczny oraz prywatny dostrzega nie tylko bezpośrednie zagrożenia, ale także długofalowe skutki takich incydentów, co prowadzi do intensyfikacji działań prewencyjnych.

W odpowiedzi na te wyzwania, wiele instytucji przeznacza znaczne fundusze na:

- Szkolenia pracowników: Budowanie świadomości w zakresie zagrożeń i strategii ochrony.

- Oprogramowanie zabezpieczające: Inwestycje w nowoczesne systemy wykrywania zagrożeń oraz zapobiegania włamaniom.

- infrastrukturę IT: Udoskonalanie sieci oraz systemów operacyjnych w celu zwiększenia odporności na ataki.

Dane statystyczne wskazują, że wiele firm, które doświadczyły ataków, notuje znaczący wzrost wydatków na zabezpieczenia. Oto kilka kluczowych wskaźników:

| Rok | Wydatki na cyberbezpieczeństwo (w miliardach USD) | Procent wzrostu |

|---|---|---|

| 2020 | 123 | – |

| 2021 | 148 | 20% |

| 2022 | 174 | 17.5% |

| 2023 | 210 | 20.7% |

Eksperci przewidują, że na rynku zewnętrznych usług bezpieczeństwa nastąpi dalszy wzrost, ponieważ wiele organizacji decyduje się na współpracę z wyspecjalizowanymi firmami. Coraz więcej sektorów, takich jak finansowy, zdrowotny czy edukacyjny, inwestuje w tworzenie złożonych strategii ochronnych, aby zminimalizować ryzyko związane z cyberatakami.

Nie można zapominać również o legislacyjnych aspektach związanych z ochroną danych.Wprowadzenie regulacji, takich jak RODO w Europie, zmusiło firmy do dostosowania swoich polityk bezpieczeństwa do standardów prawnych, co z kolei wymusiło dalsze inwestycje w technologie zabezpieczające.

Rola państw w walkę z cyberterroryzmem

W obliczu rosnących zagrożeń związanych z cyberterroryzmem, państwa na całym świecie przyjmują różnorodne podejścia, aby zminimalizować ryzyko oraz skutki ataków cybernetycznych. Cyberterroryzm staje się narzędziem nie tylko dla jednostek, ale także dla organizacji, które dążą do osiągnięcia celów politycznych i ideologicznych. W rezultacie, odpowiedź rządów na te wyzwania staje się kluczowym aspektem strategii bezpieczeństwa narodowego.

Państwa zaczynają wdrażać kompleksowe strategie, które obejmują m.in.:

- Wzmacnianie legislacji: Tworzenie przepisów prawa, które umożliwiają ściganie cyberprzestępców oraz cyberterrorystów.

- Współpracę międzynarodową: Współpraca między państwami, agencjami wywiadowczymi oraz organizacjami międzynarodowymi w celu wymiany informacji i najlepszych praktyk.

- Inwestycje w technologie: Rozwój nowoczesnych technologii i infrastruktury w obszarze cyberbezpieczeństwa, aby zabezpieczyć krytyczne systemy i infrastrukturę.

- Edukację i świadomość społeczną: zwiększanie świadomości obywateli na temat zagrożeń w sieci oraz promowanie kultury bezpieczeństwa w społeczeństwie.

Rządy podejmują także szereg działań operacyjnych, w tym:

| Typ działań | Opis |

|---|---|

| monitorowanie zagrożeń | Analiza i identyfikacja potencjalnych zagrożeń w czasie rzeczywistym. |

| Reakcja na incydenty | Natychmiastowe działanie w przypadku wykrycia ataku, w tym wzmocnienie zabezpieczeń. |

| Symulacje i ćwiczenia | Prowadzenie ćwiczeń dla służb odpowiedzialnych za bezpieczeństwo, aby zwiększyć ich gotowość. |

Współczesne wyzwania wymagają również ciągłej ewaluacji strategii, aby dostosować się do dynamicznie zmieniającego się krajobrazu zagrożeń. Kluczowe staje się zrozumienie nie tylko technicznych aspektów cyberbezpieczeństwa, ale także kontekstu politycznego, społecznego oraz psychologicznego, w którym te zagrożenia się pojawiają. Właściwe podejście do tych kwestii jest niezbędne dla efektywnej walki z cyberterroryzmem i utrzymania bezpieczeństwa w erze cyfrowej.

Cyberterroryzm a tradycyjne formy terroryzmu

W dobie coraz szybszego rozwoju technologii, cyberterroryzm staje się faktem, który nie tylko zyskuje na znaczeniu, ale także przekształca tradycyjne formy terroryzmu.Obie te formy wykorzystują strach i przemoc, ale metody ich działania oraz cele są różne.

Różnice w metodach działań:

- Cele ataków: Cyberterroryści często kierują swoje działania na kluczowe infrastruktury, np. sieci energetyczne czy systemy bankowe, podczas gdy tradycyjne grupy terrorystyczne koncentrują się na fizycznych atakach na ludzi i budynki.

- Środki wykorzystania: Cyberterroryzm wykorzystuje technologie, takie jak wirusy komputerowe czy phishing, a tradycyjny terroryzm opiera się na broni i wyspecjalizowanych operacjach militarnych.

Oprócz różnic w metodach, warto wskazać, że cyberterroryzm umożliwia anonimowość działania, co znacznie utrudnia identyfikację sprawców. W rezultacie, instytucje i państwa stają w obliczu dużego wyzwania, polegającego na ochronie informacji oraz infrastruktury przed atakami, które mogą być przeprowadzone z dala od bezpośredniego kontaktu.

Wyzwania dla zabezpieczeń:

- Globalizacja: Ataki mogą być przeprowadzane z różnych zakątków świata, co sprawia, że lokalne służby mają ograniczone możliwości reakcji.

- Nowe technologie: Rozwój sztucznej inteligencji i Internetu Rzeczy (IoT) wprowadza nowe luki w zabezpieczeniach, które mogą być wykorzystane przez terrorystów.

Wpływ na strategie walki z terroryzmem:

W każdym przypadku, zarówno w cyber- jak i tradycyjnym terroryzmie, kluczowe znaczenie ma współpraca międzynarodowa. Wspólne działania, wymiana informacji i technologia mogą przyczynić się do skuteczniejszego zwalczania tego zjawiska.

Mimo że cyberterroryzm i tradycyjny terroryzm różnią się formą i metodami działania, ich wpływ na bezpieczeństwo narodowe jest ogromny. Umożliwiło to wzrost znaczenia cyberbezpieczeństwa, które stało się priorytetem w politykach państwowych na całym świecie.

| Aspekt | Cyberterroryzm | Tradycyjny terroryzm |

|---|---|---|

| Cele ataku | Infrastruktura cyfrowa | Ludzie i budynki |

| Metody | Hacking, wirusy | Broń, zamachy |

| Anonimowość | Wysoka | niska |

| Reakcja | współpraca międzynarodowa | Działania lokalne |

Jak terroryści wykorzystują technologie do swoich działań

Współczesny terroryzm nie jest jedynie zjawiskiem przemocowym, ale także skomplikowanym problemem technologicznym. Technologia stała się przydatnym narzędziem, które terroryści wykorzystują do planowania, organizowania, a nawet przeprowadzania swoich działań. Wśród metod, które stały się powszechne, można wyróżnić:

- Komunikacja szyfrowana – Terroryści korzystają z narzędzi pozwalających na bezpieczną wymianę informacji, co utrudnia ściganie ich przez służby specjalne.

- media społecznościowe – Platformy te wykorzystywane są do rekrutacji nowych członków oraz propagowania ideologii.

- Fałszywe konta – Umożliwiają anonimowe działanie w Internecie,co sprawia,że trudniej ich zidentyfikować.

- Technologie dronowe – Użycie dronów umożliwia przeprowadzanie ataków bez bezpośredniego ryzyka dla sprawcy.

Obok strategii cyfrowych, warto zwrócić uwagę na wykorzystanie technologii do planowania działań. Analizując zjawisko, można zauważyć, że terroryści:

- Podstępne działania – Wykorzystując mapy online i aplikacje do geolokalizacji, są w stanie dokładniej planować miejsca ataków.

- Finansowanie działań – Kryptowaluty pozwalają na anonimowe zbieranie funduszy na działania terrorystyczne, co czyni monitoring finansowy trudniejszym.

Również analiza danych odgrywa kluczową rolę. Terroryści mogą:

- Śledzić ruchy przeciwnika dzięki otwartym źródłom informacji i technologiom analizy danych.

- Wykorzystywać sztuczną inteligencję do oceny potencjalnych celów oraz przewidywania działań służb bezpieczeństwa.

Aby zrozumieć, jak technologie wpływają na działania terroryzmu, pomocna może być poniższa tabela, która przedstawia różne aspekty technologiczne i ich zastosowania w kontekście ekstremizmu:

| Technologia | Zastosowanie |

|---|---|

| Komunikacja szyfrowana | Bezpieczne przesyłanie informacji |

| Media społecznościowe | Rekrutacja i propaganda |

| Drony | Zdalne przeprowadzanie ataków |

| Kryptowaluty | Anonimowe finansowanie działań |

Wobec rosnącego wykorzystania technologii przez terrorystów, rozwój cyberbezpieczeństwa staje się niezwykle istotny. Służby specjalne oraz firmy zajmujące się ochroną danych muszą nieustannie dostosowywać swoje strategie, aby skutecznie przeciwdziałać tym zagrożeniom.

Przykłady cyberataków związanych z terroryzmem

W ostatnich latach obserwowano wzrost liczby cyberataków powiązanych z terroryzmem. Te działania nie tylko zagrażają bezpieczeństwu państw, ale również wpływają na rozwój metod ochrony danych. Oto kilka znaczących przypadków,które pokazują,jak terroryści wykorzystują technologię w swoich działaniach:

- Atak na infrastrukturę krytyczną: Grupa hakerska powiązana z ISIS przeprowadziła atak na systemy zarządzania wodą w jednym z miast europejskich,co doprowadziło do tymczasowego braku dostępu do czystej wody.

- Phishing w celu rekrutacji: Terrorystyczne organizacje zaczęły wykorzystywać techniki phishingowe do pozyskiwania informacji o potencjalnych rekrutach oraz ich rodzinach, aby zdobyć zaufanie i zwerbować nowych członków.

- DDoS na strony przeciwników: W ramach strategii dezinformacyjnej, różne grupy terrorystyczne przeprowadzały ataki typu DDoS na portale informacyjne, które publikowały nieprzychylne im artykuły.

Cyberterroryzm nie ogranicza się tylko do złożonych operacji, ale również przyjmuje prostsze formy, które są łatwiejsze do zrealizowania.Przykłady to:

- Włamania na konta w mediach społecznościowych: Przejęcie kont celebrytów lub influencerów w celu szerzenia propagandy.

- Rozpowszechnianie dezinformacji: Wykorzystywanie platform społecznościowych do szerzenia fałszywych informacji, co może prowadzić do paniki lub niepokojów społecznych.

Aby zobrazować wpływ cyberataków związanych z terroryzmem na bezpieczeństwo, przedstawiamy poniższą tabelę:

| typ ataku | Skutki |

|---|---|

| Atak ddos | Przerwy w dostępie do informacji, spadek zaufania do mediów. |

| Włamanie do systemów | Straty finansowe, utrata danych wrażliwych. |

| Phishing | Utrata danych osobowych, wzrost ryzyka dla nowych rekrutów. |

Cyberataki powiązane z terroryzmem stanowią poważne wyzwanie dla systemów zabezpieczeń i wymagają ciągłego rozwoju technologii oraz strategii ochrony. W miarę jak zagrożenia się zmieniają, tak samo muszą ewoluować metody obrony, aby skutecznie przeciwdziałać nowym formom ataków.

Zagrożenia dla infrastruktury krytycznej w erze cyfrowej

W erze cyfrowej,kiedy większość infrastruktury krytycznej opiera się na systemach informatycznych,zagrożenia stają się bardziej złożone i wymagają nowoczesnych strategii ochrony. Przemiany technologiczne,takie jak Internet Rzeczy (IoT) oraz rozwój sztucznej inteligencji,wprowadzają nowe możliwości,ale także nowe wyzwania dla bezpieczeństwa.

Jednym z kluczowych zagrożeń są atakujące grupy terrorystyczne, które coraz częściej posługują się technologiami stosowanymi do cyberataków. ich cele obejmują:

- Zakłócenie funkcjonowania systemów – ataki DDoS, wywołujące przeciążenie krytycznych systemów.

- Kradzież danych – dostęp do wrażliwych informacji, co może wpłynąć na bezpieczeństwo narodowe.

- Manipulacja systemami – wprowadzenie złośliwego oprogramowania,które zmienia funkcjonowanie infrastruktury.

Systemy zarządzające infrastrukturą krytyczną, takie jak elektrownie, szpitale czy centra komunikacyjne, stają się coraz bardziej narażone na cyberatak. Właściwe zabezpieczenia są niezbędne, by chronić te kluczowe obszary przed skutkami potencjalnych incydentów.

W kontekście rosnących zagrożeń, zyskują na znaczeniu inwestycje w cyberbezpieczeństwo. Działania, które warto podjąć, to:

- Szkolenie personelu – edukacja w zakresie rozpoznawania zagrożeń i stosowania praktyk zabezpieczających.

- Regularne audyty bezpieczeństwa – identyfikacja luk w systemach oraz ich bieżące aktualizowanie.

- Inwestycje w technologie – aktualizacja systemów oraz stosowanie zabezpieczeń na poziomie sprzętowym i programowym.

Aby lepiej zobrazować powagę sytuacji, poniżej przedstawiamy przykładowe incydenty dotyczące infrastruktury krytycznej w różnych krajach:

| Kraj | Typ incydentu | Skala wpływu |

|---|---|---|

| USA | Atak na systemy wodociągowe | Wysoka |

| Estonia | Atak DDoS na administrację rządową | Średnia |

| Ukraina | Czarnoutłumienie prądu w wyniku ataku na sieć energetyczną | bardzo wysoka |

Ochrona infrastruktury krytycznej to wyzwanie, które wymaga współpracy między rządami, sektorem prywatnym oraz organizacjami międzynarodowymi. Wszyscy muszą zrozumieć, że bezpieczeństwo w erze cyfrowej to nie tylko technologia, ale przede wszystkim ludzi i procesy, które ją obsługują.

Sposoby ochrony przed atakami w sieci

W miarę jak zagrożenia w sieci stają się coraz bardziej skomplikowane, konieczne jest wprowadzenie skutecznych strategii obrony przed atakami cybernetycznymi. Obszar ten wymaga nieustannej uwagi i adaptacji, zarówno ze strony organizacji, jak i osób prywatnych.

Istnieje wiele metod ochrony, które mogą zwiększyć bezpieczeństwo sieci. Oto kilka z nich:

- Regularne aktualizacje oprogramowania: Producenci oprogramowania regularnie wydają aktualizacje, które eliminują znane luki bezpieczeństwa. Zawsze warto mieć najnowszą wersję zainstalowaną.

- Hasła o wysokiej złożoności: Używanie skomplikowanych haseł oraz ich regularna zmiana znacznie podnosi poziom bezpieczeństwa.

- Firewalle i oprogramowanie antywirusowe: Instalacja fizycznych lub programowych zapór ogniowych oraz oprogramowania antywirusowego skutecznie blokuje wiele ataków.

- Szkolenia dla pracowników: Edukacja zespołu w zakresie bezpieczeństwa to kluczowy element, który pozwala na zminimalizowanie ryzyka wynikającego z ludzkich błędów.

- Regularne kopie zapasowe danych: W przypadku ataku ransomware,posiadanie aktualnych kopii zapasowych może uratować firmę przed utratą cennych informacji.

Warto także zwrócić uwagę na wzrastającą rolę monitorowania sieci, które umożliwia szybką identyfikację i reagowanie na potencjalne zagrożenia. Można to osiągnąć poprzez:

| Metoda | Opis |

|---|---|

| Analiza ruchu sieciowego | monitorowanie i analiza danych w czasie rzeczywistym, co pozwala na wykrycie nieprawidłowości. |

| Automatyzacja wykrywania zagrożeń | Wykorzystanie narzędzi AI do identyfikacji potencjalnych ataków zanim wyrządzą szkody. |

| Incydent response team | Powiązanie zespołu specjalistów do natychmiastowego działania w przypadku wykrycia ataku. |

Wdrażanie tych rozwiązań nie tylko zwiększa bezpieczeństwo, ale również buduje kulturę ostrożności i elastyczności w obliczu dynamicznie zmieniającego się środowiska zagrożeń. Im lepiej przygotowani będziemy na ataki, tym większa szansa na zminimalizowanie ich negatywnego wpływu na nasze zasoby i dane.

Znaczenie współpracy międzynarodowej w walce z cyberprzestępczością

W obliczu rosnącego zagrożenia ze strony cyberprzestępczości, współpraca międzynarodowa staje się kluczowym elementem skutecznej walki z tym zjawiskiem. Cyberprzestępcy często operują poza granicami państw, korzystając z luk w przepisach prawnych oraz różnic w systemach prawnych różnych krajów. Takie transgraniczne działania wymagają zorganizowanej i skoordynowanej odpowiedzi,która tylko dzięki współpracy międzynarodowej może przynieść właściwe rezultaty.

Podstawowe korzyści płynące z międzynarodowej współpracy w zwalczaniu cyberprzestępczości obejmują:

- Zwiększenie efektywności działań ścigania – Dzięki wymianie informacji i zasobów, organy ścigania mogą szybciej reagować na zagrożenia.

- Wspólne operacje – Międzynarodowe współprace pozwalają na przeprowadzanie skoordynowanych akcje wymierzone w sieci przestępcze.

- Wymiana wiedzy i doświadczeń – Różne państwa mogą dzielić się sprawdzonymi metodami i technologiami, co przyspiesza rozwój skutecznych strategii obronnych.

- Standaryzacja przepisów – Koordynacja działań prowadzi do starań o stworzenie wspólnych standardów prawnych, co utrudnia życie cyberprzestępcom.

Współpraca międzynarodowa znajduje również zastosowanie w edukacji i podnoszeniu świadomości społeczeństwa. silna sieć międzynarodowych organizacji,takich jak INTERPOL czy EUROPOL,organizuje szkolenia oraz kampanie informacyjne,mające na celu zwiększenie wiedzy o bezpieczeństwie w sieci. Przykłady wspólnych inicjatyw obejmują:

| Nazwa inicjatywy | Cel |

|---|---|

| Cyber Coalition | Wspiera organizacje w wymianie informacji o cyberzagrożeniach. |

| Global Cybersecurity Index | Ocena poziomu bezpieczeństwa w różnych krajach. |

| cybersecurity Capacity Building | Wsparcie techniczne i szkoleniowe dla rozwijających się krajów. |

Pomoc w budowaniu zdolności do walki z cyberprzestępczością dotyczy również sektorów prywatnych i akademickich.Współprace z firmami technologicznymi oraz uczelniami pozwalają na rozwój innowacyjnych narzędzi i technologii, które są niezbędne w erze nowoczesnych zagrożeń. Rozwój sztucznej inteligencji czy analiza big data mogą znacząco zmienić sposób, w jaki przestępstwa są ścigane i zapobiegane.

Podsumowując, międzynarodowa współpraca jest niezbędnym fundamentem skutecznej strategii w walce z cyberprzestępczością. Dzięki synergii działań oraz wspólnemu podejściu, możliwe jest stawienie czoła zagrożeniom, które są złożone i często transgraniczne. tylko dzięki wspólnej walce możemy skutecznie zabezpieczyć nasze cyfrowe granice oraz zminimalizować ryzyko wynikające z cyberataków.

Edukacja i świadomość społeczna jako kluczowe elementy cyberbezpieczeństwa

W obliczu rosnących zagrożeń związanych z cyberterroryzmem, edukacja i świadomość społeczna stają się nieodzownymi elementami strategii obronnych. Wiele organizacji oraz instytucji, świadome powagi sytuacji, zaczyna inwestować w programy edukacyjne, które mają na celu zwiększenie umiejętności oraz wiedzy na temat cyberbezpieczeństwa.

przede wszystkim, kluczowymi aspektami edukacji w tym zakresie są:

- Zrozumienie zagrożeń: Użytkownicy muszą być świadomi, jakie rodzaje ataków mogą ich dotknąć, oraz jak rozpoznać sygnały, które mogą wskazywać na próby cyberataków.

- Umiejętność ochrony danych: Każdy z nas powinien znać podstawowe zasady dotyczące ochrony swoich danych osobowych i firmowych przed nieautoryzowanym dostępem.

- Wykorzystanie narzędzi bezpieczeństwa: Wiedza o dostępnych środkach ochrony, takich jak programy antywirusowe czy VPN, pozwala na skuteczniejsze zabezpieczenie się przed atakami.

Niezwykle ważne jest również, aby edukacja w zakresie cyberbezpieczeństwa była integralną częścią programów szkoleniowych, zarówno w szkołach, jak i w firmach. Pracownicy, będąc pierwszą linią obrony, muszą być odpowiednio przeszkoleni, aby identyfikować potencjalne zagrożenia.

Statystyki pokazują, że organizacje, które inwestują w szkolenie pracowników w zakresie cyberbezpieczeństwa, znacznie rzadziej padają ofiarą ataków. Warto przytoczyć poniższą tabelę:

| Rodzaj organizacji | Procent ataków cybernetycznych | Wynik szkoleń |

|---|---|---|

| Przemysł | 50% | Zmniejszenie o 30% |

| Edukacja | 30% | Zmniejszenie o 25% |

| Sektor publiczny | 20% | Zmniejszenie o 40% |

Wysoka świadomość społeczna sprawia, że całe społeczeństwo lepiej rozumie zagrożenia związane z cyberprzestępczością. Dzięki różnorodnym kampaniom, coraz większa liczba osób ma dostęp do informacji, które mogą chronić nie tylko ich, ale i całą społeczność. Ostatecznie, wspólne wysiłki w edukacji i podnoszeniu świadomości mogą znacząco przyczynić się do zwiększenia poziomu bezpieczeństwa w sieci.

Technologie przyszłości w walce z cyberzagrożeniami

W obliczu rosnących zagrożeń ze strony cyberprzestępców i terrorystów, innowacyjne technologie stają się kluczowym orężem w walce o bezpieczeństwo. Szybki rozwój sztucznej inteligencji, uczenia maszynowego oraz analizy danych otwiera nowe możliwości w zakresie ochrony przed cyberatakami.

Nowoczesne rozwiązania, takie jak:

- Inteligentne systemy analizy zachowań: Dzięki algorytmom AI możemy identyfikować nietypowe i podejrzane działania w sieci, co pozwala na szybsze reagowanie na potencjalne zagrożenia.

- Automatyzacja procesów bezpieczeństwa: Wprowadzenie robotów do monitorowania i zarządzania bezpieczeństwem sieci znacząco zwiększa efektywność działań obronnych.

- Chmura obliczeniowa: Przechowywanie danych w chmurze umożliwia szybki dostęp do informacji niezbędnych do analizy i szybkiego reagowania na incydenty.

Wsparcie dla specjalistów z dziedziny cyberbezpieczeństwa również mocno się rozwija.Szkolenia oraz certyfikacje w zakresie najnowszych technologii, takich jak blockchain czy kryptografia kwantowa, pomagają w budowaniu kompetencji potrzebnych do ochrony przed nowymi formami ataków. Warto podkreślić znaczenie współpracy międzynarodowej – wymiana informacji wywiadowczych między państwami pozwala na skuteczniejsze prewencje oraz detekcję zagrożeń.

| Technologia | Zastosowanie w cyberbezpieczeństwie |

|---|---|

| Sztuczna inteligencja | Analiza danych, detekcja anomalii |

| uczenie maszynowe | Wykrywanie wzorców w atakach |

| Chmura obliczeniowa | Zarządzanie danymi i ich bezpieczeństwem |

| Kryptografia kwantowa | bezpieczna transmisja danych |

W miarę jak technologie ewoluują, tak samo musimy dostosować nasze strategie bezpieczeństwa. Współczesne cyberzagrożenia wymagają nowatorskich rozwiązań oraz elastyczności w podejściu do obrony systemów informatycznych. Tylko w ten sposób możemy zapewnić stabilność i bezpieczeństwo w erze cyfrowej.

Rola sektora prywatnego w rozwijaniu odporności cybernetycznej

W obliczu rosnącego zagrożenia ze strony cyberprzestępców oraz terrorystów, sektor prywatny odgrywa kluczową rolę w budowaniu odporności na wyzwania związane z cyberbezpieczeństwem. Firmy i organizacje, działające w różnych branżach, są zmuszone do zaimplementowania zaawansowanych strategii ochrony, tworząc w ten sposób skuteczny bufor przeciwko potencjalnym atakom.

Wśród najważniejszych działań, jakie sektor prywatny podejmuje w zakresie cyberbezpieczeństwa, można wymienić:

- Inwestycje w technologie zabezpieczeń – Wydatki na nowoczesne systemy zabezpieczeń, takie jak zapory sieciowe, oprogramowanie antywirusowe czy usługi detekcji intruzów.

- Szkolenia i edukacja pracowników – Organizowanie regularnych szkoleń z zakresu cyberbezpieczeństwa, które uświadamiają pracowników o zagrożeniach i najlepszych praktykach w ochronie danych.

- Współpraca z instytucjami publicznymi – nawiązywanie partnerstw z rządami oraz organizacjami non-profit, aby wymieniać się wiedzą oraz doświadczeniami w dziedzinie ochrony przed cyberzagrożeniami.

- Udoskonalanie procedur reakcji na incydenty – wprowadzenie procedur, które pozwolą na szybkie i efektywne działanie w przypadku wystąpienia ataku cybernetycznego.

Analizując wpływ sektora prywatnego na odporność cybernetyczną społeczności, warto również zwrócić uwagę na wartość innowacji technologicznych. Privaty przedsiębiorcy nieustannie poszukują nowych metod, aby przeciwdziałać zagrożeniom, co prowadzi do powstawania:

| Innowacja | Opis |

|---|---|

| AI w cyberbezpieczeństwie | Wykorzystanie sztucznej inteligencji do analizy danych oraz prognozowania zagrożeń. |

| blockchain | Technologia zasadniczo zmieniająca sposób przechowywania i zabezpieczania transakcji. |

| Rozwiązania w chmurze | Bezpieczne przechowywanie danych w chmurze z certyfikatami bezpieczeństwa. |

Podsumowując, sektor prywatny nie tylko odpowiada na rosnące zagrożenia, ale również kształtuje przyszłość cyberbezpieczeństwa.Poprzez innowacje,zaangażowanie i współpracę,firmy mogą zbudować silniejszą i bardziej odporną infrastrukturę zabezpieczającą,tym samym przyczyniając się do poprawy globalnego środowiska cyfrowego.

Podsumowanie: Jak przygotować się na przyszłe wyzwania w cyberprzestrzeni

W obliczu rosnącej liczby zagrożeń związanych z cyberprzestępczością, kluczowe jest, aby instytucje oraz osoby prywatne podejmowały świadome kroki w celu wzmocnienia swoich strategii cyberbezpieczeństwa. Wyzwania, jakie przed nami stoją, wymagają przemyślanej i zróżnicowanej reakcji. Oto kilka istotnych aspektów, na które warto zwrócić uwagę:

- Ocena ryzyka: Regularne przeprowadzanie audytów bezpieczeństwa oraz ocena możliwych zagrożeń stają się fundamentem każdej strategii ochrony danych.

- Szkolenie i świadomość: Edukacja pracowników oraz społeczeństwa na temat zagrożeń w sieci jest niezbędna, aby minimalizować ryzyko związane z cyberatakami.

- Współpraca międzyinstytucjonalna: Wymiana informacji oraz doświadczeń między różnymi sektorami i instytucjami wzmacnia globalne podejście do cyberbezpieczeństwa.

- Inwestycje w technologię: utrzymywanie systemów ochrony na najnowszym poziomie technologii jest kluczowe dla obrony przed złożonymi cyberzagrożeniami.

- Proaktywne podejście: Zapewnienie szybkiej reakcji na incydenty oraz ciągłe monitorowanie systemów są kluczowe dla obrony przed przyszłymi atakami.

Aby lepiej zrozumieć zmiany w podejściu do cyberbezpieczeństwa w kontekście terroryzmu, warto spojrzeć na przykładowe dane dotyczące incydentów w sieci:

| Rok | Liczba incydentów | Rodzaj ataku |

|---|---|---|

| 2021 | 320 | Phishing |

| 2022 | 450 | ransomware |

| 2023 | 600 | DDoS |

Such statystyki jasno wskazują na rosnący trend w wykorzystaniu cyberprzestępczości przez różnorodne grupy terrorystyczne. Kluczowe jest zrozumienie, że te zmiany w zachowaniach mogą wpływać na nasze codzienne życie oraz na funkcjonowanie całych organizacji. Dlatego tak istotne jest, aby każdy z nas, zarówno instytucje, jak i użytkownicy indywidualni, podjęli odpowiednie kroki w celu ochrony danych.

Przyszłość cyberbezpieczeństwa w kontekście zagrożeń terrorystycznych

W dynamicznie zmieniającym się świecie, wyzwania związane z cyberbezpieczeństwem stają się coraz bardziej złożone, szczególnie w obliczu rosnących zagrożeń terrorystycznych. Nowoczesne grupy terrorystyczne, które w przeszłości polegały na tradycyjnych formach ataków, obecnie przyjmują innowacyjne podejścia, wykorzystując technologię i przestrzeń wirtualną jako nowe pole bitwy.

W obliczu tych zagrożeń możemy zauważyć kilka kluczowych trendów, które wpływają na rozwój strategii cyberbezpieczeństwa:

- Wzrost inwestycji w technologię zabezpieczeń: Organizacje i rządy zwiększają swoje budżety na zabezpieczenia IT, aby przeciwdziałać potencjalnym atakom, które mogą nastąpić z wykorzystaniem cybersfery.

- Rozwój sztucznej inteligencji: Narzędzia oparte na AI stają się nieodłącznym elementem cyberobrony, umożliwiając szybsze identyfikowanie zagrożeń i reagowanie na nie w czasie rzeczywistym.

- Współpraca międzynarodowa: Państwa oraz organizacje międzynarodowe współpracują w celu wymiany informacji o zagrożeniach i najlepszych praktykach, co zwiększa skuteczność działań obronnych.

- Edukacja i świadomość społeczna: Wzorce ataków terrorystycznych uświadamiają społeczeństwu konieczność posiadania wiedzy na temat ochrony danych i zachowań w sieci, co redukuje ryzyko udostępnienia informacji mogących być wykorzystanych przez terrorystów.

Kolejnym istotnym aspektem jest zróżnicowanie metod terrorystycznych. W dzisiejszych czasach nie tylko ataki fizyczne są na porządku dziennym, ale także operacje mające na celu destabilizację infrastruktury krytycznej, takie jak:

| Typ ataku | Potencjalny wpływ |

|---|---|

| Ataki DDoS na usługi online | Zatrzymanie działalności firm i instytucji |

| Phishing i kradzież danych | Wyłudzenie poufnych informacji osobowych |

| Wprowadzenie złośliwego oprogramowania | Sintegracji systemów i urządzeń |

| Cyberataki na infrastrukturę krytyczną | Zagrożenie dla bezpieczeństwa narodowego |

Proaktywne podejście do cyberbezpieczeństwa, bazujące na analizie danych i przewidywaniu działań terrorystów, staje się kluczowe. Firmy oraz instytucje muszą dostosować swoje strategie do ewoluujących zagrożeń i być gotowe na wprowadzenie innowacji technologicznych, które zwiększą ich odporność na ataki. Dzięki temu, nie tylko będziemy w stanie lepiej chronić nasze zasoby, ale również możemy poczuć się bardziej bezpieczni w erze cyfrowej.

Rekomendacje dla polityków i decydentów w obszarze cyberbezpieczeństwa

W obliczu rosnących zagrożeń związanych z terroryzmem w cyberprzestrzeni, kluczowe staje się dostosowanie strategii cyberbezpieczeństwa do zmieniającej się rzeczywistości. Oto kilka rekomendacji, które mogą zainspirować polityków i decydentów w opracowywaniu skutecznych działań:

- Wzmocnienie współpracy międzynarodowej: Należy zacieśnić współpracę z innymi krajami oraz organizacjami międzynarodowymi w celu tworzenia globalnych standardów bezpieczeństwa cybernetycznego. Regularne wymiany informacji i najlepszych praktyk mogą zminimalizować zagrożenia.

- Promocja edukacji i świadomości: Inwestowanie w programy edukacyjne dla różnych grup społecznych, w tym młodzieży, przedsiębiorców oraz urzędników publicznych, jest niezbędne. Podniesienie poziomu wiedzy na temat cyberbezpieczeństwa pomoże w prewencji ataków.

- Adaptacja do dynamicznej rzeczywistości: Politycy powinni być otwarci na zmiany w regulacjach oraz politykach związanych z technologią. Stworzenie elastycznych przepisów, które mogą szybko reagować na nowe zagrożenia, jest kluczowe.

- Wsparcie dla innowacji technologicznych: Umożliwienie i wspieranie przedsiębiorstw w rozwijaniu nowoczesnych rozwiązań w obszarze cyberbezpieczeństwa może przyczynić się do zwiększenia bezpieczeństwa.Dotacje i ulgi podatkowe dla firm zajmujących się technologiami zabezpieczeń powinny być priorytetem.

- Tworzenie strategii na poziomie lokalnym: Każdy region powinien mieć indywidualną strategię dotyczącą cyberbezpieczeństwa, uwzględniającą lokalne zagrożenia oraz zasoby. Współpraca samorządów z organizacjami non-profit może przynieść wymierne korzyści.

Przykłady działań

| Rodzaj działania | opis | Przykład |

|---|---|---|

| szkolenia | Programy edukacyjne dla pracowników administracji publicznej. | Seria warsztatów z zakresu cyberwojny. |

| Partnerstwa | Współpraca z sektorami prywatnymi w zakresie wymiany wiedzy. | Alians z firmami technologicznymi. |

| Inwestycje | Wsparcie finansowe dla start-upów zajmujących się cyberbezpieczeństwem. | Fundusz innowacji technologicznych. |

Rozwój polityki cyberbezpieczeństwa w kontekście zagrożeń terrorystycznych wymaga przemyślanego podejścia, które będzie reagować na szybko zmieniający się krajobraz cyfrowy. Implementacja powyższych rekomendacji może pomóc w budowaniu bardziej odpornych struktur bezpieczeństwa narodowego.

Q&A

Q&A: Wpływ terroryzmu na rozwój cyberbezpieczeństwa

Q1: W jaki sposób terroryzm wpłynął na rozwój cyberbezpieczeństwa w ostatnich latach?

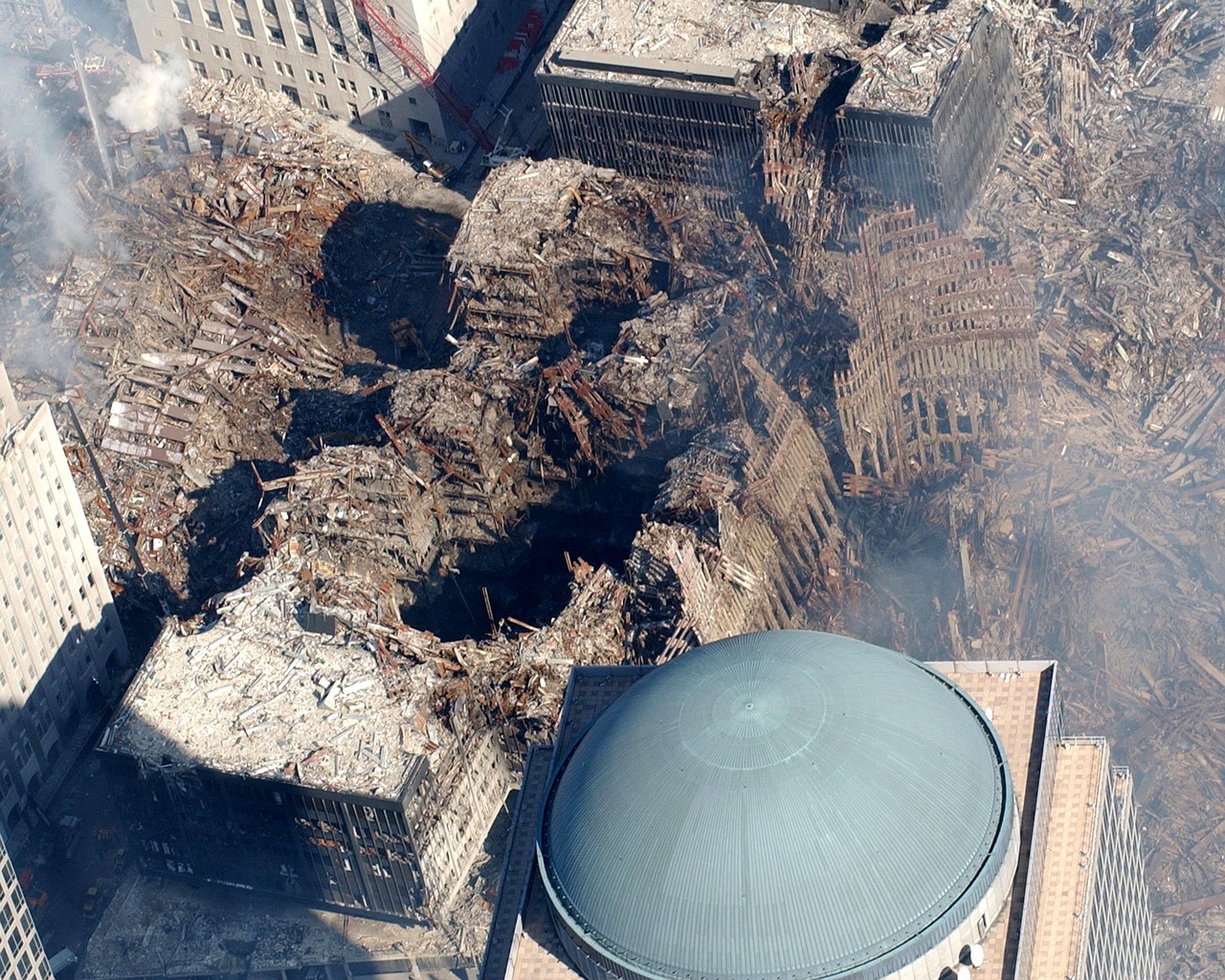

A1: Terroryzm, zwłaszcza po atakach z 11 września 2001 roku, znacząco zintensyfikował uwagę na kwestie bezpieczeństwa, w tym cyberbezpieczeństwa. W miarę jak organizacje terrorystyczne zaczęły wykorzystywać technologie, w tym Internet, do komunikacji, rekrutacji i planowania ataków, rządy i korporacje zaczęły inwestować znaczne środki w ochronę swoich systemów informatycznych. W odpowiedzi na rosnące zagrożenia, powstały nowe regulacje, a także technologie ochronne, takie jak systemy detekcji intruzów i oprogramowanie zabezpieczające.

Q2: Jakie konkretne techniki lub technologie zostały wprowadzone w rezultacie rosnącego zagrożenia terrorystycznego?

A2: W odpowiedzi na zagrożenia związane z terroryzmem,rozwinęły się różne technologie i praktyki.Przykłady obejmują zaawansowane systemy zarządzania incydentami, które pozwalają na szybką reakcję na ataki; sól szyfrowania danych, aby chronić wrażliwe informacje; oraz narzędzia do monitorowania aktywności sieciowej w czasie rzeczywistym. Ponadto, wprowadzono szkolenia dla pracowników w zakresie cyberbezpieczeństwa, aby zwiększyć świadomość i przygotowanie na potencjalne ataki.Q3: Czy terroryzm cyfrowy staje się coraz większym zagrożeniem?

A3: Tak, terroryzm cyfrowy wzrasta w znaczeniu jako forma walki.Grupy terrorystyczne coraz częściej angażują się w cyberataki, zarówno jako sposób na destabilizację państw, jak i na szerzenie strachu.przykłady to ataki na infrastrukturę krytyczną, takie jak systemy energetyczne czy transportowe. Tego typu zagrożenia prowadzą do dalszego rozwoju technologii zabezpieczeń oraz zwiększonej współpracy międzynarodowej w zakresie cyberobrony.

Q4: Jakie są wyzwania związane z zapewnieniem bezpieczeństwa w kontekście terroryzmu?

A4: Wyzwania są liczne i zróżnicowane. Po pierwsze, technologia rozwija się znacznie szybciej niż zdolności ochronne wielu organizacji, co prowadzi do luk w bezpieczeństwie. Ponadto, wiele systemów operacyjnych i aplikacji nie jest odpowiednio zabezpieczonych, co czyni je łatwym celem dla cyberterrorystów. Z kolei kwestia prywatności danych staje się coraz bardziej skomplikowana, a próby wprowadzenia nadzoru mogą być postrzegane jako naruszenie praw obywatelskich.

Q5: Co mogą zrobić jednostki, aby zwiększyć swoje bezpieczeństwo w obliczu zagrożenia terroryzmu?

A5: Każda osoba może podjąć kroki w celu zwiększenia swojego bezpieczeństwa w sieci. Kluczowe są regularne aktualizacje oprogramowania oraz stosowanie silnych haseł, które trudno odgadnąć. Ważne jest również korzystanie z zaufanych sieci Wi-Fi oraz unikanie klikania w podejrzane linki. Edukacja w zakresie rozpoznawania oszustw internetowych, phishingu i innych zagrożeń jest niezbędna dla bezpieczeństwa cybernetycznego.

Q6: Jakie są przyszłe kierunki w rozwoju cyberbezpieczeństwa w odpowiedzi na terroryzm?

A6: Przyszłość cyberbezpieczeństwa będzie na pewno zależała od innowacji technologicznych, takich jak sztuczna inteligencja i uczenie maszynowe, które pozwolą na szybsze identyfikowanie i neutralizowanie zagrożeń. Wzrost znaczenia międzynarodowej współpracy w walce z cyberterroryzmem oraz dążenie do stworzenia standardów i regulacji może również odegrać kluczową rolę w zabezpieczaniu infrastruktury krytycznej. W miarę jak zagrożenia będą się zmieniać, odpowiedzi na nie muszą być równie dynamiczne i proaktywne.

W miarę jak świat staje się coraz bardziej połączony, wpływ terroryzmu na rozwój cyberbezpieczeństwa staje się kwestią kluczową dla wszystkich sektórów. W obliczu rosnących zagrożeń, zarówno ze strony organizacji terrorystycznych, jak i indywidualnych cyberprzestępców, konieczne staje się inwestowanie w nowoczesne technologie oraz edukację w dziedzinie ochrony danych.

Dzięki badaniom i analizom jesteśmy w stanie lepiej zrozumieć, jak te zagrożenia kształtują strategie bezpieczeństwa cyfrowego. W przyszłości będzie to wymagać współpracy międzynarodowej, innowacji technologicznych oraz zaangażowania społecznego w zakresie budowania świadomości zagrożeń.

Nie możemy pozwolić, aby terrorysta w cyberprzestrzeni podważał nasze poczucie bezpieczeństwa. Musimy działać proaktywnie, przygotowując się na nadchodzące wyzwania, a także inwestować w rozwiązania, które zminimalizują ryzyko oraz zapewnią nam stabilność w tym niepewnym świecie. Warto być czujnym i odpowiedzialnym użytkownikiem internetu, bo każdy z nas odgrywa istotną rolę w budowaniu bezpieczniejszej cyfrowej przestrzeni dla przyszłych pokoleń.

Na koniec, pytanie, które wszyscy powinniśmy sobie zadawać, brzmi: jak możemy przyczynić się do stworzenia społeczeństwa, które nie tylko zrozumie zagrożenia, ale także skutecznie im przeciwdziała? Odpowiedź na to pytanie będzie kluczowa w walce z terroryzmem w erze cyfrowej.